Le imprese italiane stanno abbracciando la quarta rivoluzione industriale, grazie anche al Piano Impresa 4.0, ma i dati del Rapporto Clusit 2019 sono tutt’altro che incoraggianti e dimostrano che forse stiamo correndo un po’ troppo.

Introduzione

L’utilizzo delle tecnologie 4.0 è l’ultima moda o sono investimenti fatti consapevolmente?

Nel 2018 il rapporto del Mise su “La diffusione delle imprese 4.0 e le politiche” collocava gli investimenti in cybersecurity al secondo posto tra le spese sostenute per l’industrializzazione 4.0, preceduti solo dagli investimenti in IoT.

Tuttavia, indagando gli obiettivi imprenditoriali associati all’utilizzo di queste nuove tecnologie, il miglioramento della sicurezza informatica si collocava all’ultimo posto (20,9%) tra i risultati attesi dagli investimenti.

I veri obiettivi degli imprenditori italiani erano:

- raggiungere una maggiore efficienza produttiva migliorando la qualità dei prodotti e riducendo gli errori (63,4%);

- incrementare la produttività (46,3%);

- ottenere una maggiore flessibilità nella produzione (25,9%).

Gli investimenti in sicurezza informatica sembrano essere più che altro una risposta ad obblighi normativi.

Siamo ancora molto lontani da una vera presa di coscienza da parte delle imprese dei rischi di un modello di business sempre connesso e l’industria 4.0 senza un’adeguata cultura di cybersecurity rischia di ritorcercisi contro aumentando esponenzialmente le vulnerabilità aziendali.

A che punto siamo con la sicurezza informatica?

Nel 2018 sono aumentati gli attacchi informatici a livello globale e i casi di spionaggio hanno registrato un tasso di crescita del +57%.

Nonostante il rapporto del MISE abbia collocato gli investimenti in cybersecurity al secondo posto nella classifica sulla diffusione delle tecnologie 4.0, è sconcertante rilevare che ad oggi il 62% degli attacchi informatici è causato da tecniche d’attacco tutto sommato banali come il phishing e lo sfruttamento di vulnerabilità note.

La sicurezza informatica oggi è una priorità strategica solo per il 40% delle aziende. Bisognerebbe comprendere che, in un’economia in cui la tecnologia è il motore per la creazione di nuovi modelli di business, la sicurezza informatica non serve solo a proteggere le informazioni aziendali ma a competere nell’economia reale.

La sicurezza informatica parte dalle persone non dalla tecnologia

L’approccio alla sicurezza informatica oggi più diffuso è quello di proteggere i segreti industriali dotandosi delle migliori tecnologie, costruendo una fortezza intorno all’azienda.

Questo metodo di prevenzione trascura un elemento: il nemico più pericoloso per l’azienda è dentro le mura di cinta.

Siamo utilizzatori superficiali di tecnologie avanzate che non comprendiamo e che non sappiamo usare appieno.

L’innovazione tecnologica nell’ultimo secolo ci ha portato avanti così velocemente che ora sarebbe auspicabile un rallentamento per permettere alla nostra mente di acquisire le competenze necessarie per camminare di pari passo con la tecnologia.

Come un cavallo di Troia ogni persona che lavora in azienda è una potenziale porta di accesso ai segreti industriali che stiamo faticosamente cercando di custodire:

- quali strumenti di protezione utilizzano i dipendenti sul loro Smartphone quando si collegano alla rete aziendale?

- quali protocolli di sicurezza utilizza chi gestisce il sito web aziendale?

- quando la segretaria filtra le e-mail aziendali sa riconoscere un’e-mail di phishing?

La mancanza di esperienza per identificare e trattare le minacce associate all’uso delle tecnologie ha causato il 53% degli attacchi informatici in Italia (vedi dati Rapporto Clusit).

Utilizzo di password deboli, accesso di device aziendali a connessioni pubbliche, navigazione su siti non sicuri, l’incapacità di riconoscere attacchi di phishing sono solo alcuni degli errori umani che rischiano di vanificare quotidianamente gli investimenti fatti in dotazioni tecnologiche.

La sicurezza informatica parte dalle persone e dagli investimenti fatti per aumentarne la consapevolezza nell’utilizzo delle ICT.

La cybersecurity non è responsabilità esclusiva dei tecnici. Ognuno di noi è un vettore di vulnerabilità per i nostri dati privati e per i dati delle aziende con cui collaboriamo e abbiamo il dovere di formarci per prevenire futuri attacchi informatici.

Tecnologia e sviluppo delle competenze devono viaggiare all’unisono.

Un framework per la cyber security

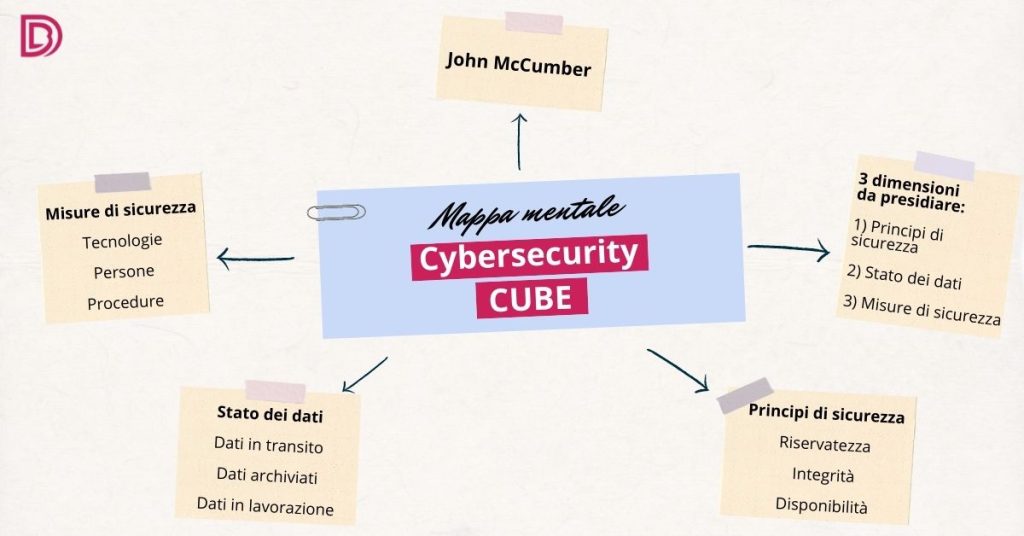

John McCumber ha sviluppato un framework per assicurare la protezione dei dati denominato cybersecurity Cube.

Le tre dimensioni del cubo indicano le tre macro-categorie (principi di sicurezza, stato dei dati, misure di sicurezza) da presidiare per assicurare la salvaguardia della sicurezza informatica.

Principi di sicurezza

La prima dimensione ha l’obiettivo di focalizzare l’attenzione sugli obiettivi da raggiungere per proteggere il cyberspazio.

Quando affrontiamo il tema della sicurezza informatica dobbiamo interrogarci sul livello di riservatezza, integrità e disponibilità dei dati.

La riservatezza impedisce la divulgazione di informazioni a persone o strutture non autorizzare.

Alcune tecniche per garantire la riservatezza sono la crittografia dei dati, l’autenticazione e il controllo degli accessi.

Con il termine integrità ci si riferisce all’accuratezza, coerenza e affidabilità dei dati.

I dati sono in continuo movimento, mutano il loro stato, vengono trasformati e rielaborati per generare informazioni, ma diventano vera fonte di valore solo se rimangono inalterati.

La disponibilità dei dati garantisce invece che le informazioni siano sempre accessibili per gli utenti autorizzati.

Quando un attacco informatico va a segno, quanto tempo ti serve per ritornare nella disponibilità dei dati?

I backup sono uno dei metodi che permette di ritornare operativi in breve tempo.

Stato dei dati

I dati hanno tre possibili stati: dati in transito, dati archiviati, dati in lavorazione.

Questa macro-categoria mira a farci considerare la sicurezza informatica come un processo continuo. Non bastano le copie di backup per sentirsi al sicuro, i dati vanno protetti in ognuno dei loro stati.

Alcune domande da porsi sono:

- Richiedi e trasmetti informazioni sensibili solo tramite canali protetti, dopo aver verificato l’identità dell’interlocutore? (dati in transito)

- Le copie di backup sono conservate in un luogo sicuro? I dati sono crittografati? (dati archiviati)

- Esistono misure che prevengono gli errori durante l’immissione dei dati? Quando stampi un report c’è il rischio che personale non autorizzato acceda a quei dati? (dati in lavorazione)

Misure di sicurezza

Le misure di sicurezza indicano alle azienda cosa serve per prepararsi a fronteggiare un attacco informatico.

Il primo aspetto da considerare sono le armi ovvero le dotazioni tecnologiche indispensabili per proteggere i sistemi informatici.

Il secondo elemento è l’esercito ovvero le persone all’interno dell’azienda. Come abbiamo visto, l’investimento in tecnologia non potrà difendere i segreti industriali, se i dipendenti non verranno sensibilizzati sul tema della sicurezza informatica.

Percorsi di formazione in azienda, la partecipazione a seminari di cybersecurity dovrebbero essere una priorità per creare una cultura diffusa sulla sicurezza informatica aziendale e una maggiore consapevolezza nell’utilizzo delle nuove tecnologie.

Infine il terzo elemento da implementare è la fortezza ovvero le tecniche di difesa strutturate all’interno di politiche, procedure e linee guida che consentano ai dipendenti di lavorare in modo sicuro nel rispetto delle regole di sicurezza informatica.

La sicurezza informatica non è un prodotto; è un processo integrato in costante aggiornamento volto al miglioramento continuo.